Mikrotik - konfigurace VLAN mezi dvěma Mikrotiky

Výhodami Mikrotiku jsou jeho široké možnosti nastavení, množství funkcí a jednotný operační systém napříč celým portfoliem (myšleno RouterBoard a RouterOS). Jeho přednosti mohou být zároveň i jeho slabinou. Hlavně pro nezkušené uživatele, kteří často tápou ve všech těch možnostech a terminologii. Ve své praxi se setkávám nastaveními, které nejsou zcela správná nebo nefungují tak, jak si zákazníci myslí a také existují zajímavá nastavení, o kterých ani nevědí. Dnes se podíváme na konfiguraci VLAN mezi dvěma Mikrotiky s RouterOS.

Co nás čeká:

- Konfigurace hlavního Mikrotiku, vytvoření dvou VLAN a DHCP serveru

- Konfigurace druhého Mikrotiku a dvou VLAN, nastavení různých VLAN na jeho portech

V příkladech budu vždy uvažovat malý 5-portový Mikrotik s následujícím využitím portů.

ether1 – uplink od ISP / servisní port ether2-5 – LAN porty v bridge wlan1 – Wi-Fi interface 2 Ghz wlan2 – Wi-Fi interface 5 Ghz

Prerekvizity

Tento návod počítá s tím, že máte hotovou základní konfiguraci Mikrotiku. Tedy vytvořený bridge, zapojené porty, vytvořené DHCP, NAT maškarádu do internetu. Na prvním Mikrotiku bude port 5 jako trunk. Na druhém Mikrotiku bude port 2 jako trunk, port 3 bude access VLAN 10 a port 4 jako access VLAN20. Port 1 bude jako servisní port bez VLAN.

Hlavní Mikrotik

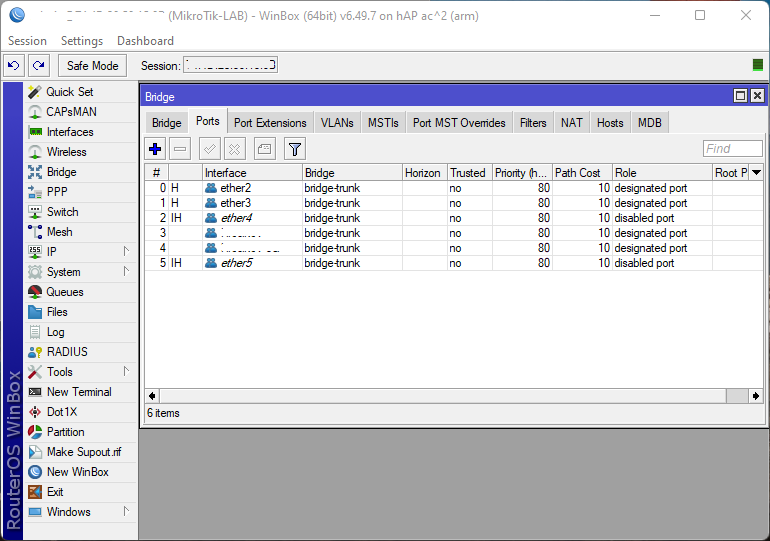

Vytvoříme interface bridge-trunk, do něho přidáme porty 2,3,4,5. Port 1 slouží jako uplink do internetu.

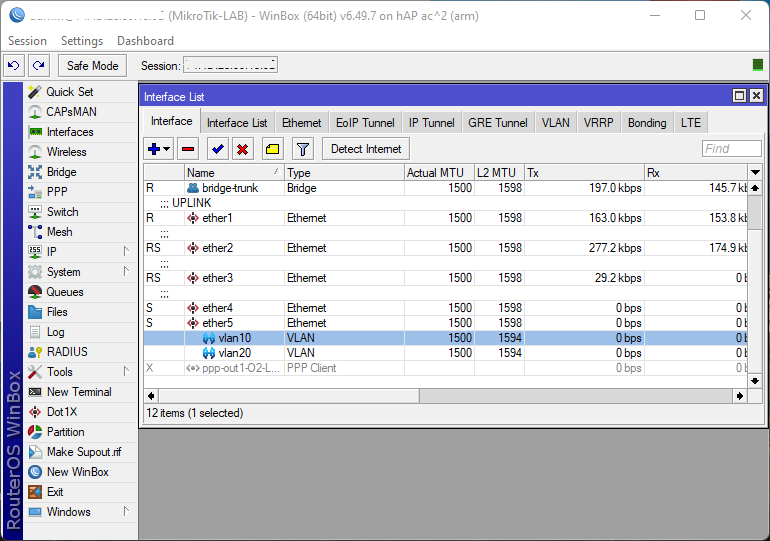

Vytvoříme si VLAN 10 a VLAN20 a namapujeme je na interface ether 5 jako trunk port. Je lepší to mít na fyzickém portu, kterým Mikrotiky mezi sebou propojujeme. V případě, že připojujeme více Mikrotiků, tak se mi jako jediná funkční varianta osvědčilo přiřadit VLAN10 a VLAN20 pod bridge-trunk. Rozdíl je ve výkonu. Na fyzickém ether portu se packety při zapnutém Hardware Offload forwardují skrze switch čip, který k tomu slouží. Při forwardování skrze bridge, který je softwarovou funkcí, se packetu posílají do CPU, což je výkonově vždy horší.

Zda máte zapnutou funkci Hardware Offload si zkontrolujte u každého portu v bridgi.

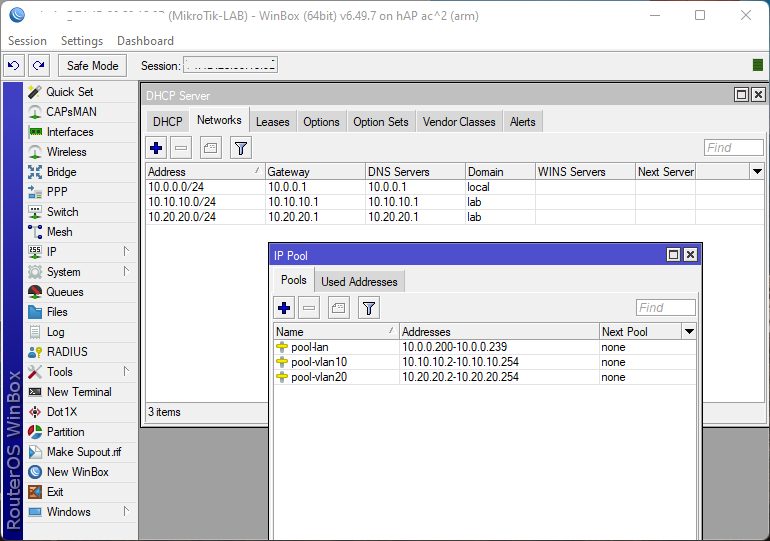

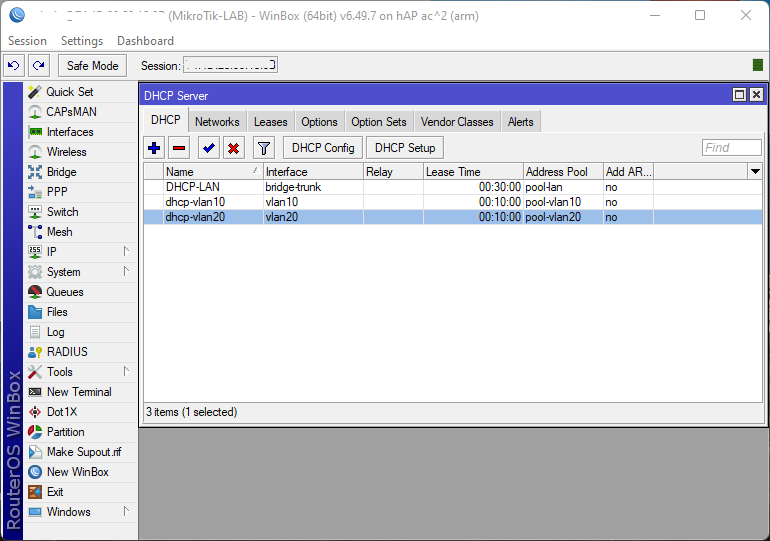

Vytvoříme si IP pool pro VLAN10 a VLAN20, ze kterého bude přiřazovat DHCP server IP adresy. Vytvoříme sítě pro DHCP server, a nakonec samotný DHCP server. Jak je vidět na obrázcích, vytvářím vše pro VLAN 10 a VLAN20 a k tomu i na samotný bridge, což je komunikace bez VLAN, nebo také jako ve VLAN1. Je potřeba to nastavit, kdybyste si někde uřízli VLANu, aby tam byla možnost fungovat po staru. Na konci je možné to pak od konfigurovat nebo to zabezpečit jinak. Zkontrolujte pak ještě, že existují správné routy.

Druhý Mikrotik

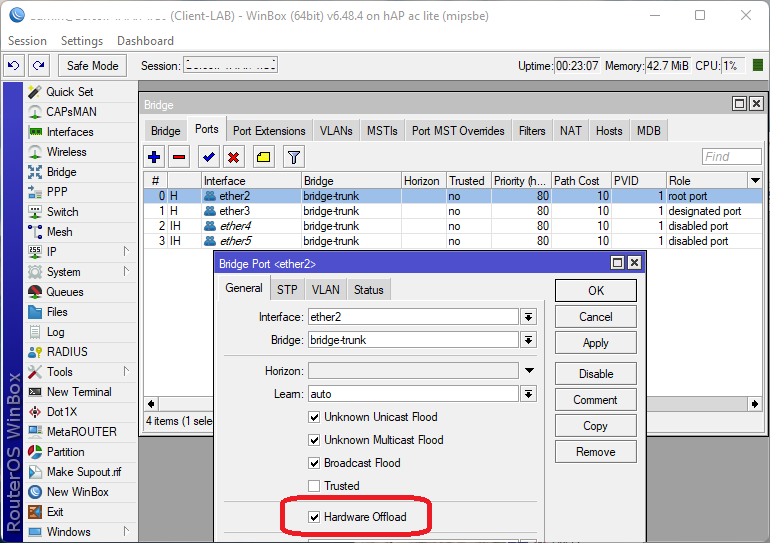

Používat jej budeme jako Wi-Fi AP a switch. Na Mikrotiku je potřeba vypnout DHCP a vytvořit bridge-trunk. Do bridge dejte požadované ether porty 2,3,4, a 5. Pohlídejte si, že porty mají zapnutý HW Offload, jak jsme si řekli na začátku.

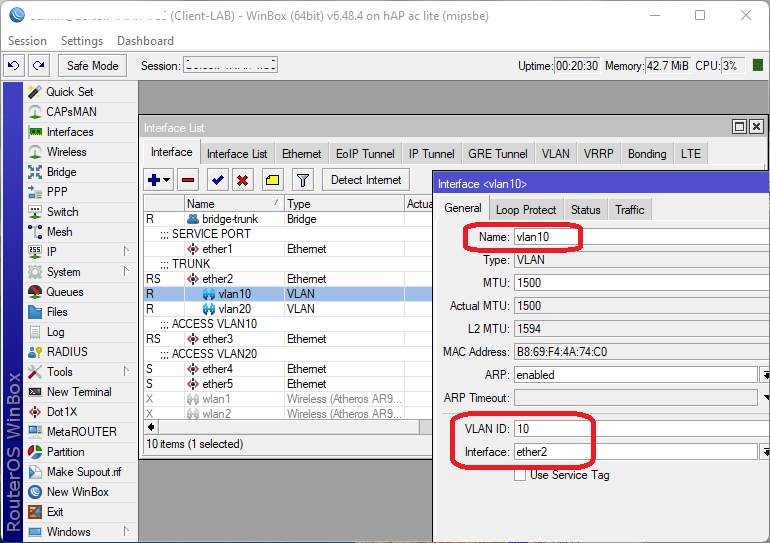

Vytvoříme VLAN10 a VLAN20 a namapujeme je na fyzický trunk port, zde ether2.

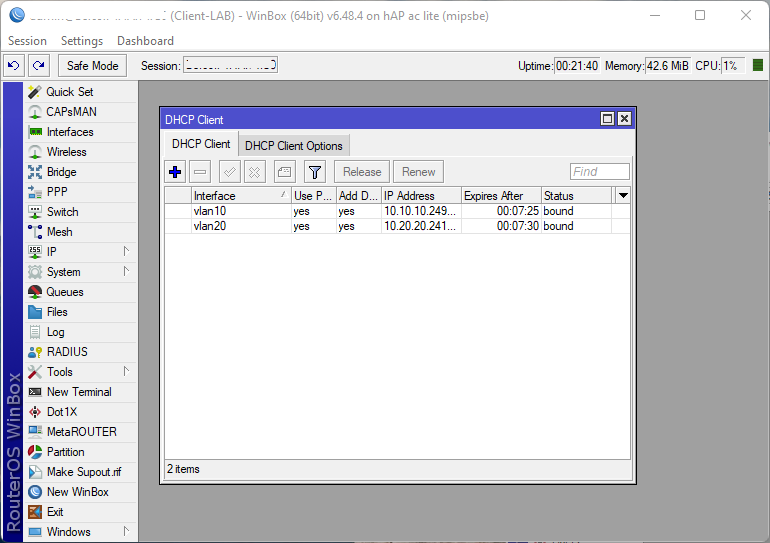

Na VLAN interfacech si můžete rozběhnout DHCP clienta a nechat Mikrotik, aby si řekl o IP adresy. Slouží i pro testování funkčnosti. V příkladu je vidět, jak si krásně řekl o IP z obou VLAN a víme tak, že TRUNK mezi Mikrotiky je již funkční.

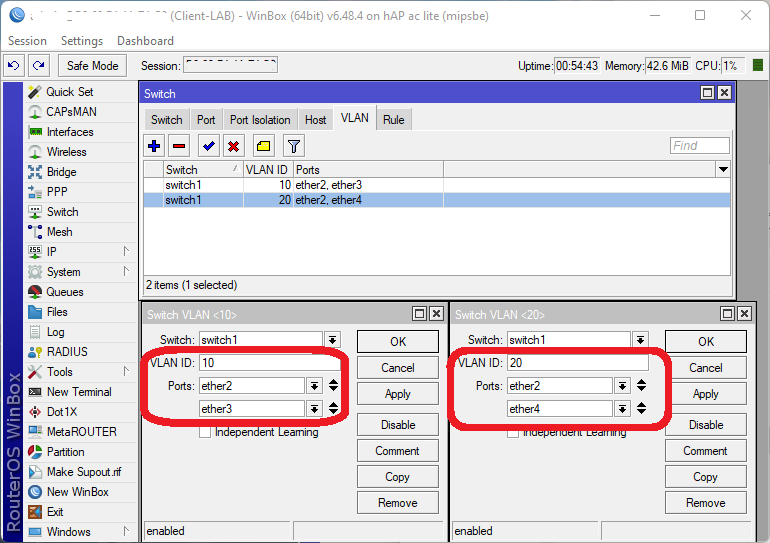

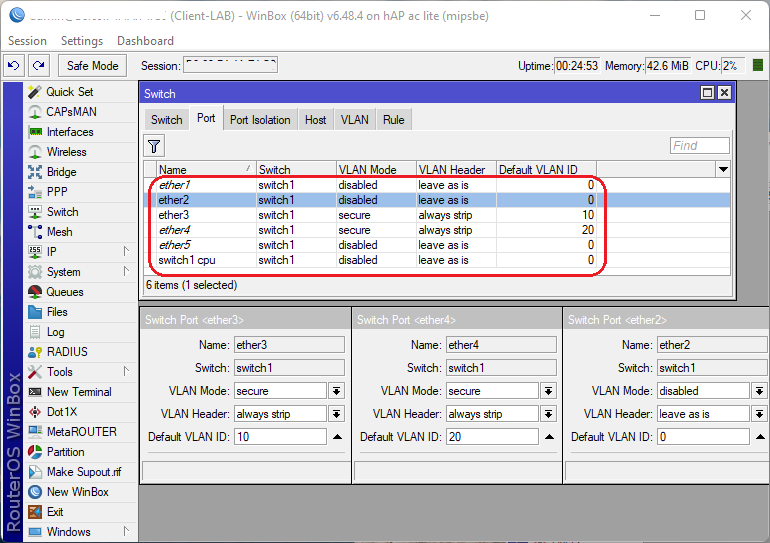

V levém menu vybereme konfiguraci switche, definujeme VLANy a přiřadíme je na porty, které s nimi budou nějak operovat. Zde třeba VLAN10 na trunk portu ether2 a access portu ether3. VLAN 20 na trunk portu ether2 a access portu ether4. Pokud jsou VLANy definovány na fyzickém ether portu, tak to takto stačí. Pokud byste VLANy dali pod bridge-trunk, je zde potřeba přidat ještě „port“ switch 1 cpu, protože bridge je softwarová funkce skrze CPU.

Dále nastavíme, jak se jednotlivé porty mají k VLANám chovat. Zde ether2 jako trunk ponecháme ve výchozím nastavení. Port ether3 jako access VLAN10 a ether 4 jako access VLAN20 nastavujeme na hodnoty "secure" a "always strip". To znamená, že provoz z těchto portů na koncové zařízení očistíme od VLAN tagu a dopravíme pdle příslušné VLAN a naopak netagovaný provoz od koncového zařízení zatagujeme do patřičné VLANy. Porty 1 a 5 necháváme, jak jsou bez VLAN.

Na konci pak nezapomeňte na FW nastavit případné restrikce, kdo se s kým má nebo nemá vidět

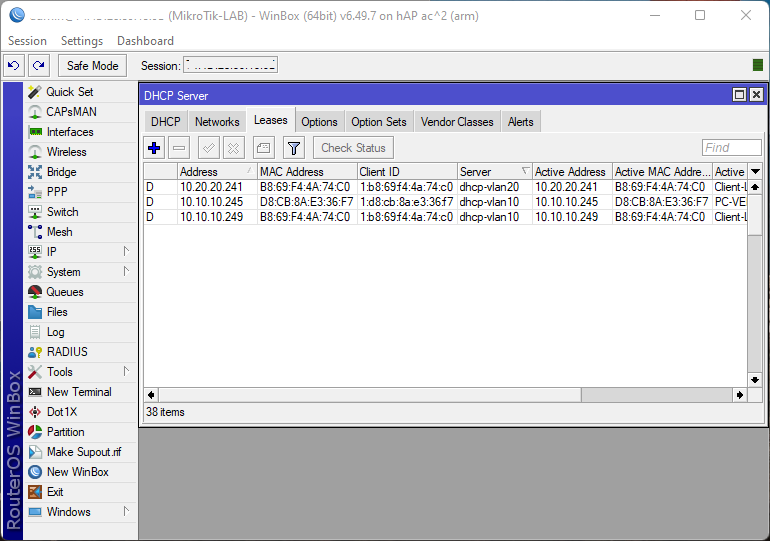

Pokud se vše povedlo, zkuste se třeba s notebookem připojovat do různých portů a ověřte, že dostáváte IP adresu z očekávaného rozsahu. Na ukázku níže je vidět celkem tři klienty. Jedna IP ve VLAN20 a další dvě z VLAN10.