UniFi/Mikrotik - více Wi-Fi sítí a rozdělení do VLAN

Na internetu je mnoho návodů, jak rozchodit UniFi controllérové řešení, tedy Wi-Fi AP ovládaná a konfigurovaná z centrálního bodu. Základní setup je celkem jednoduchý a pokud je UniFi controller na stejném L2 subnetu jako samotná AP (na stejném adresním prostoru), tak se vše bez problémů spojí zcela automaticky. To je fajn pro menší sítě, ale ve větších sítích nebo tam, kde chceme síť segmentovat, to znamená překážku, kterou jsem vysvětlil v článku UniFi - konfigurace Wi-Fi AP v jiném subnetu než je controller.

Dnes se zaměřím na rozdělení datového provozu do VLAN. VLANy jsou virtuální rozdělení sítě do podsítí, kdy se tyto sítě mezi sebou v rámci switche nevidí. Představte si to jako virtuální switche na hardwarovým switchi. Porty jsou pak access nebo trunk:

ACCESS

port pro koncové zařízení (PC, NB), pokud je ve vlan 10, tak se na port vybalí provoz z VLAN 10 a naopak provoz z koncového zařízení, který není tagován, se na vstupu na portu otaguje jako VLAN 10 a takto pak putuje sítí.

TRUNK

port pro další síťové zařízení, kterým prochází provoz různých VLAN. Standardně se tu provoz nevybaluje z VLAN (neodtagovává), naopak se určuje, které VLAN ID mohou projít a které ne.

Více o VLAN pak třeba na Wikipedii![]() .

.

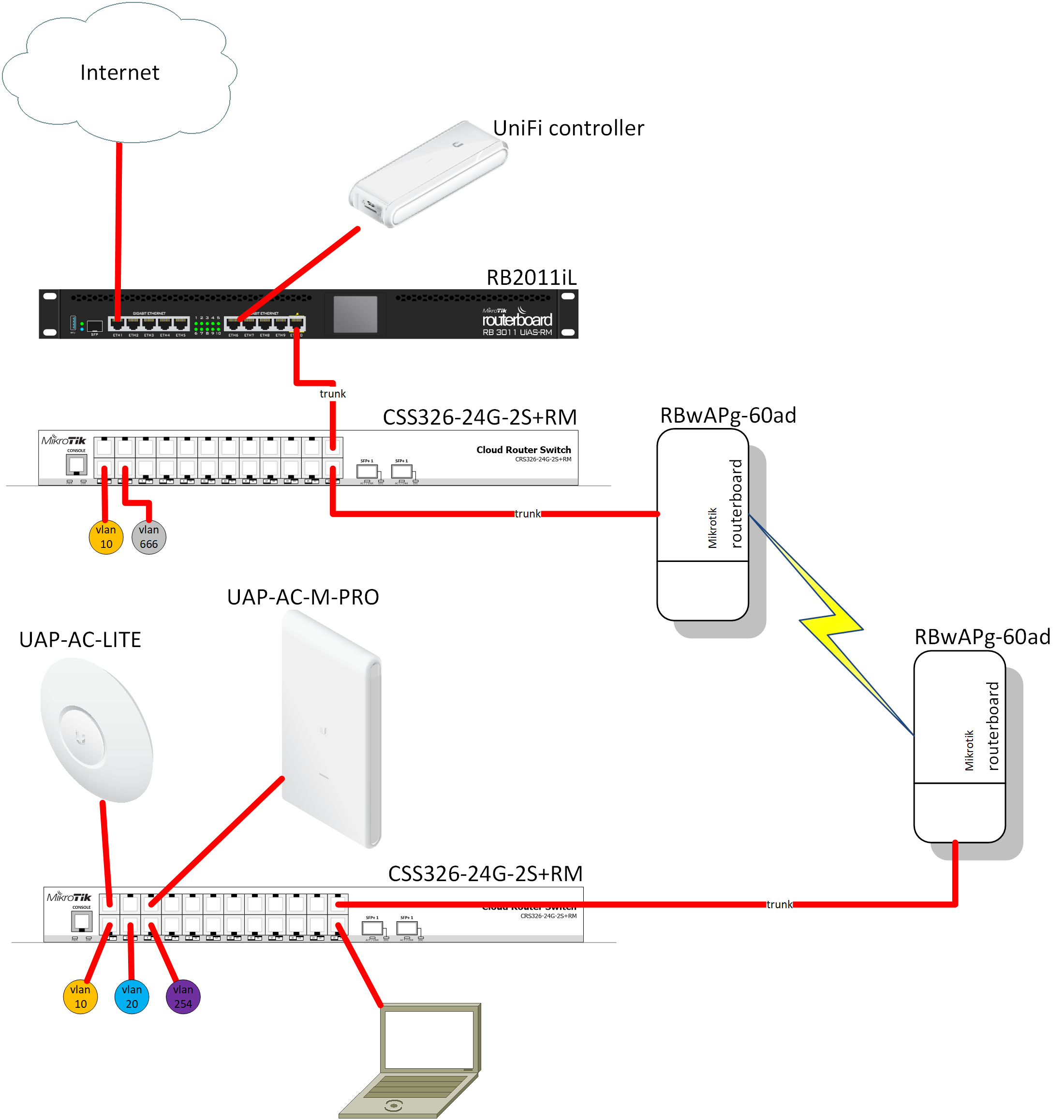

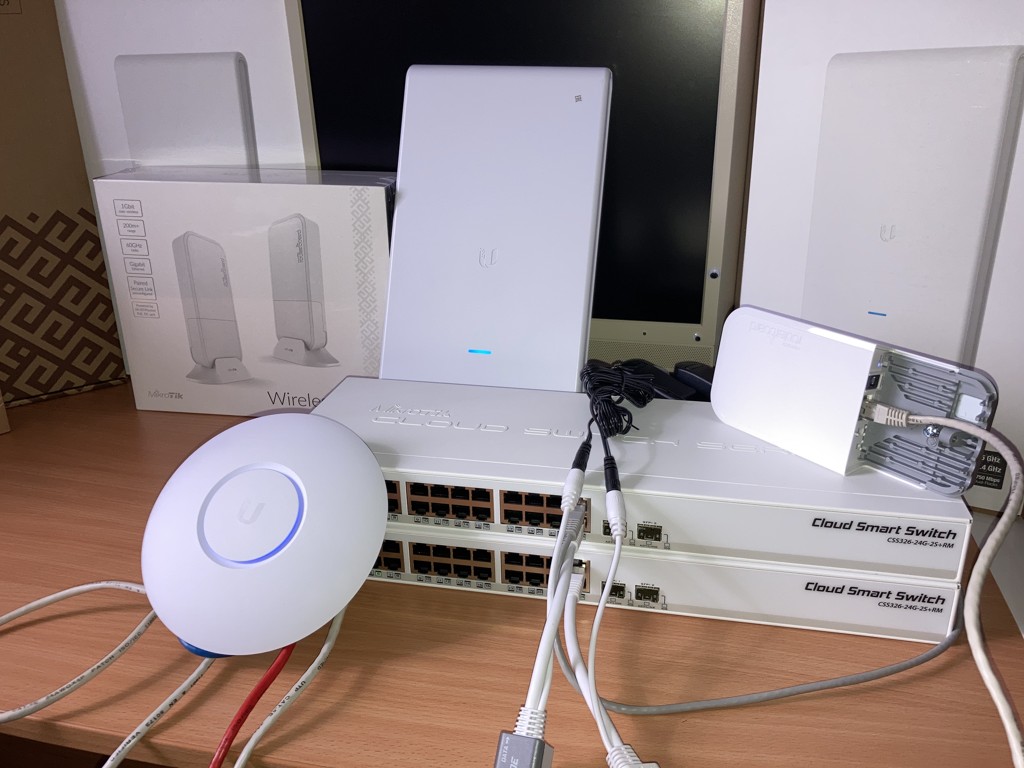

Popis LABu a příprava

Vše si projdeme na ukázkovém LABu, který můžete vidět na obrázku níže. V LABu je router Mikrotik RBD52G-5HacD2HnD-TC, za ním je na trunk portu switch Mikrotik CSS326-24G-2S+RM. Z něj vede 60 GHz bezdrátový spoj do druhého switche Mikrotik CSS326-24G-2S+RM. Na něm jsou pak zakončené accesové VLANy a dvě UniFi AP. Jedno indoor UAP-AC-LITE a pak venkovní UAP-AC-M-PRO.

Předpokladem je, že již máte nakonfigurovaný UniFi controller. Pokud ne, koukněte na nějaký z návodů na internetu![]() .

.

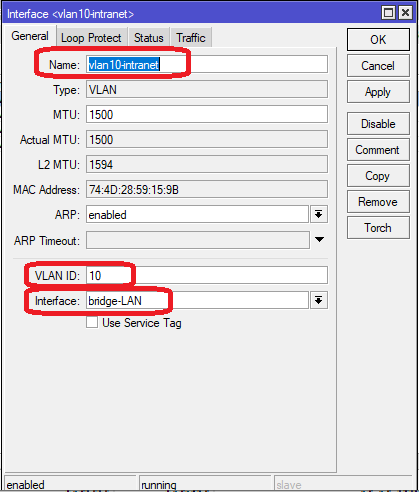

Jako první si připravím segmentační tabulku, kde si rozvrhnu ID VLAN, IP subnetů a popisky.

Konfigurace Mikrotik routeru - IP, VLANy, bridge, DHCP

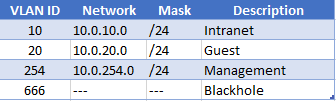

Na routeru si pod Bridge - Ports ověřím, že mám všechny LAN porty (eth2 - eth5) v jednom Bridgi. Tím se tyto 4 porty nyní chovají jako switch. Bridge budu nazývat bridge-LAN. Port eth1 je routovaný a slouží jako uplink do internetu.

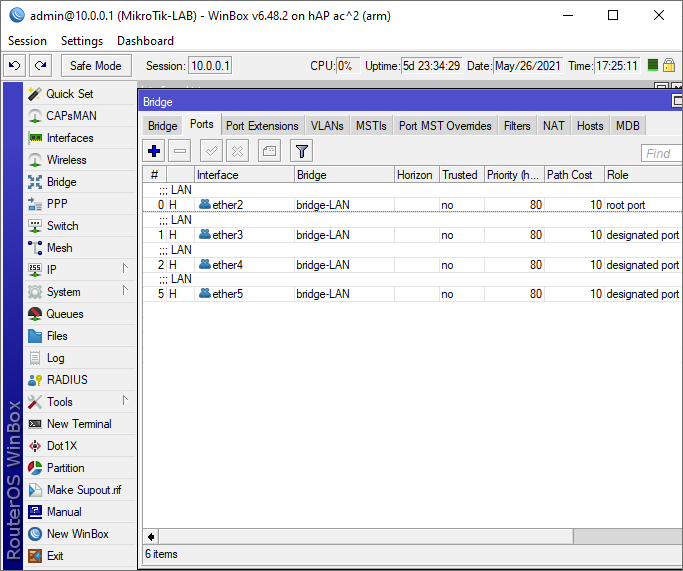

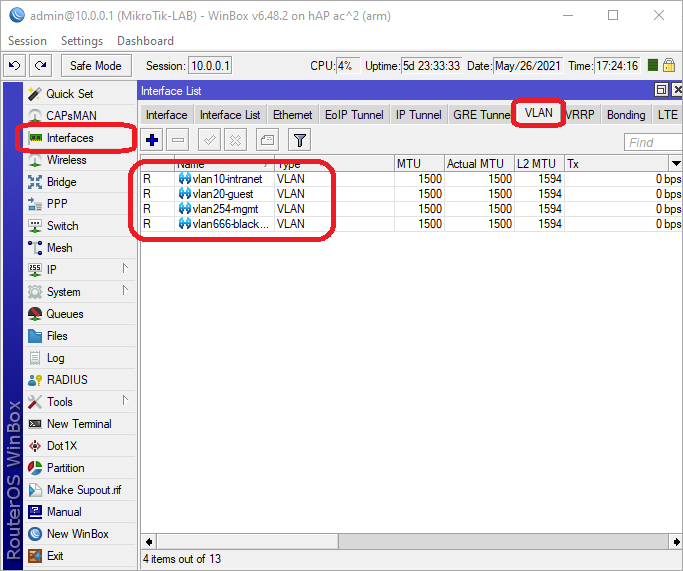

Pod Interfaces - VLAN si vytvořím požadované VLAN. Pro přehlednost je lepší je pojmenovávat jako vlanXX-nazev, kde XX je číslo shodné s VLAN ID. Všechny VLANy zařaďte pod bridge-LAN.

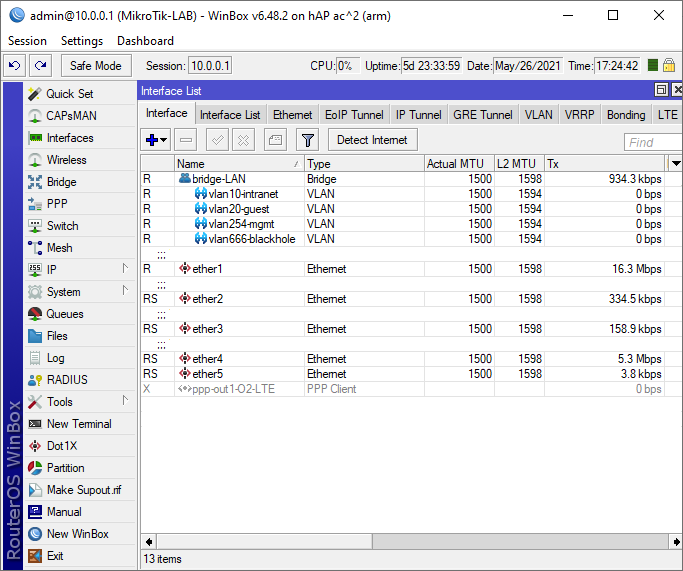

Pod Interfaces vidíte výsledný náhled na porty by měl vypadat takto.

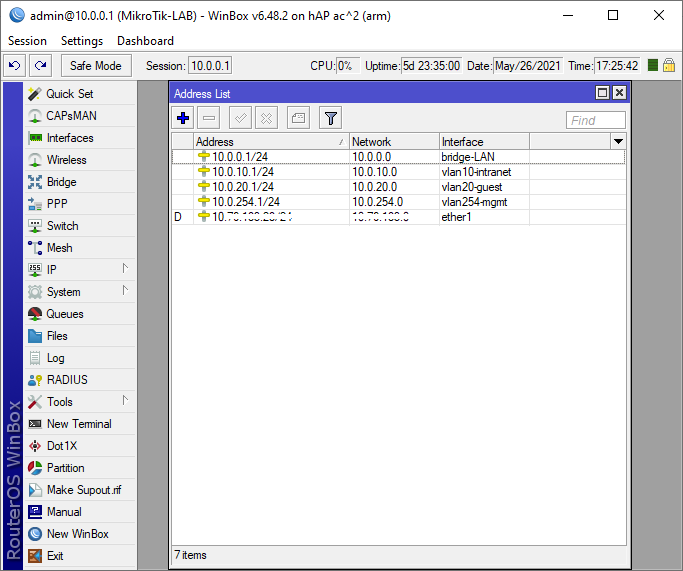

Pod IP- Addresses vytvořte každé VLAN její IP adresu. Ze zvyku dávám nějakou IP adresu i samotnému interface bridge-LAN. Kdyby někde něco nekomunikovalo a na konci ji odebírám. Je to vlastně IP adresa pro VLAN1, netagovaný provoz nebo provoz ze switchů bez managementu.

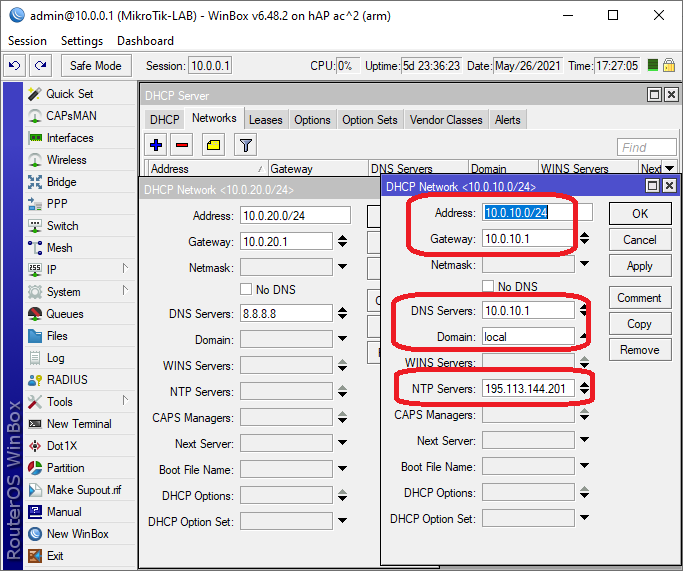

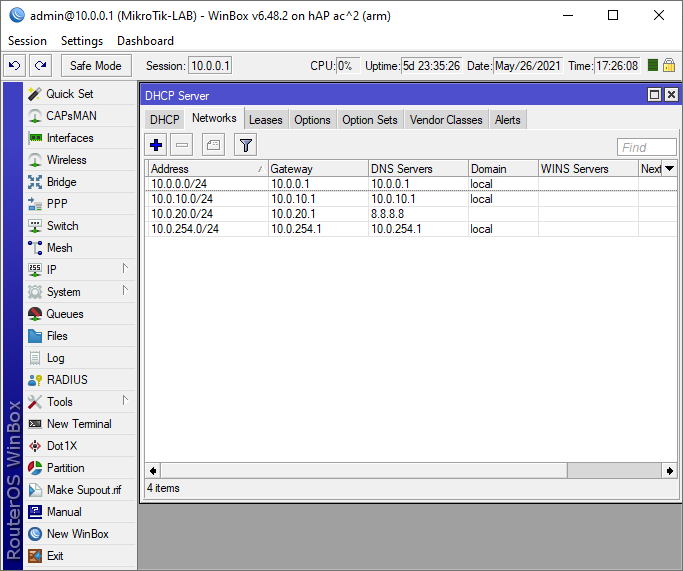

Pod IP - DHCP Server - Networks pak definuji parametry sítí, které bude pak DHCP propagovat. Tedy subnet, maska, brána, případně NTP a domain.

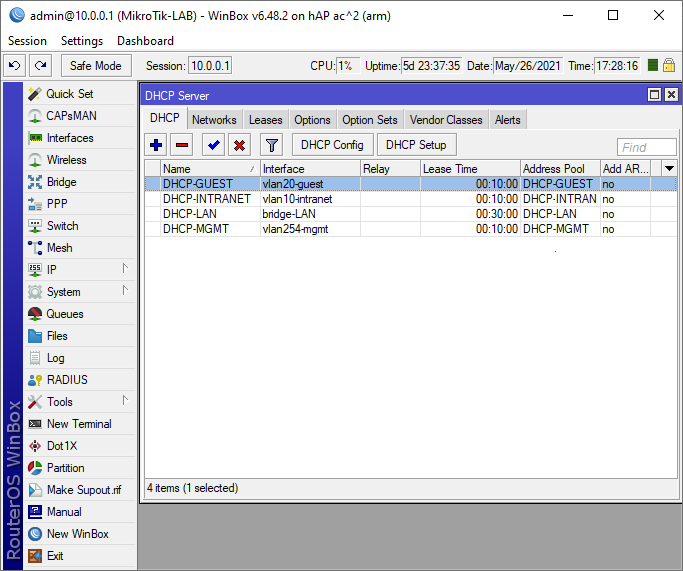

Zde opět náhled na všechny vytvořené DHCP servery

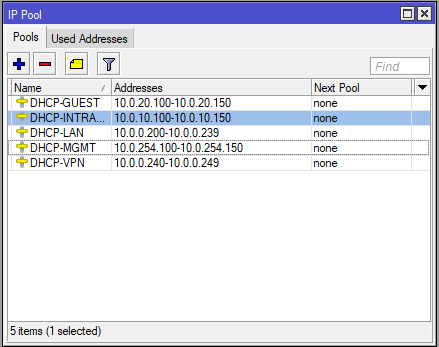

Než si vytvořím DHCP server, musím si připravit IP pool, podle kterého bude DHCP server přidělovat IP adresy. Pod IP - Pool si je nadefinuji. Zvykem je, že se vždy vynechává nějaká část rozsahu. Určitě doporučuji vynechat prvních 10 IP adres pro případ, že budete chtít něco adresovat staticky nebo zde budou další síťové prvky na segmentu. A pak nechávám volné IP adresy na konci, opět na speciálnosti a statické IP pro tiskárny, servery, terminály apod.

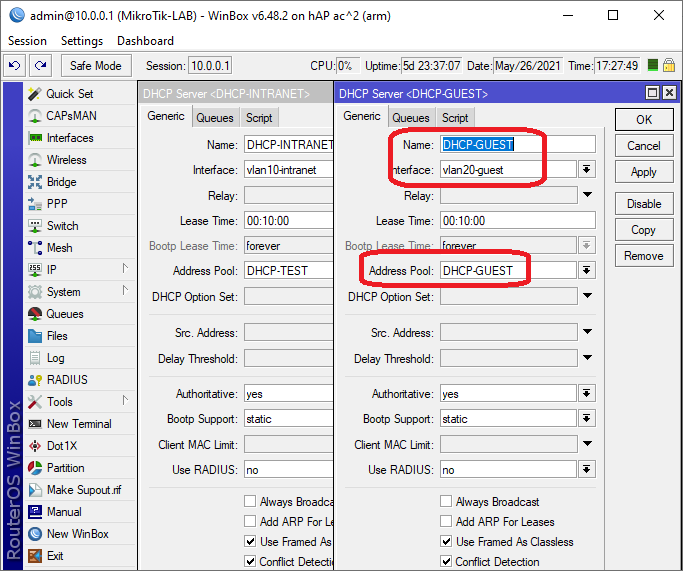

Pod IP - DHCP Server - DHCP pak vytvořím již samotné DHCP servery. Každý pojmenujte podle názvu VLAN, vyberu správnou VLAN a IP Pool. Tím se zaručí, že když přijde požadavek na DHCP z dané VLAN, tak DHCP sáhne do definovaného IP poolu a přidělí z něj volnou IP adresu.

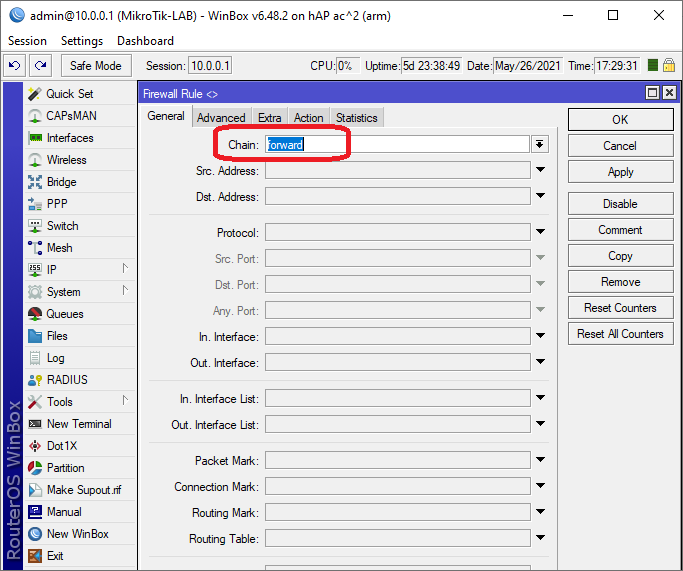

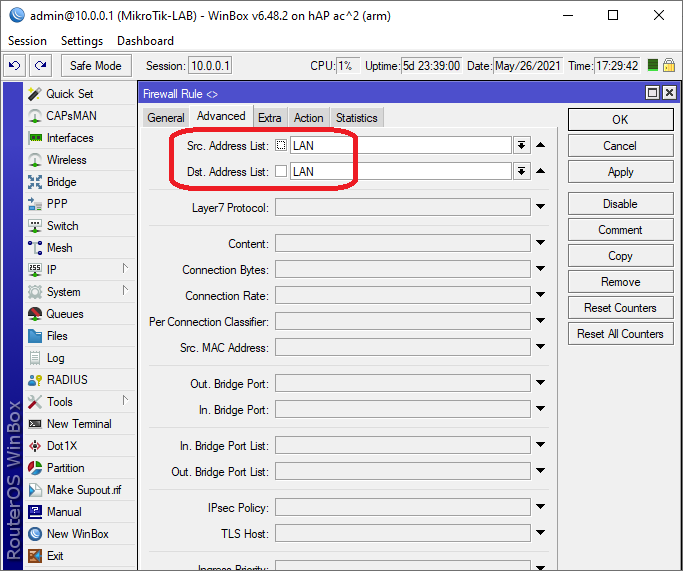

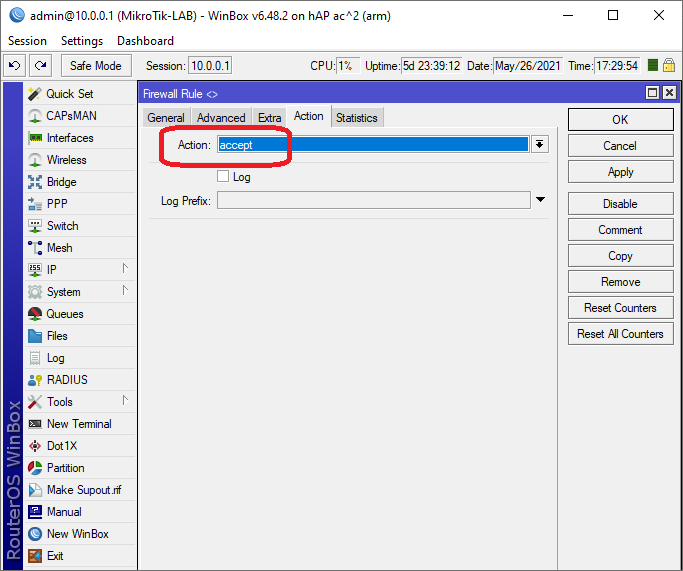

Trochu mimo VLAN zmíním ještě firewall. Pokud máte firewall nastavený opravdu pořádně, možná vám nepůjde komunikace mezi jednotlivými subnety. Pokud ji chcete povolit, můžete si vyrobit pravidlo s pomocí Address Lists. Na ukázku jak povolit komunikaci kompletně mezi subnety. V reálu si samozřejmě musíte pak pravidla poskládat. Tohle je jen pro testy a troubleshooting. Dám si všechny subnety do jednoho Address Listu pod IP - Firewall - Address Lists.

A vytvořím si následující pravidlo, kdy na Forwardu pustím vše mezi daným Address Listem.

Název LAN je vzatý právě z vytvořeného Address Listu.

Celá konfigurace Mikrotiku pak vypadá takto:

/interface bridge port add bridge=bridge-LAN comment=LAN interface=ether2 add bridge=bridge-LAN comment=LAN interface=ether3 add bridge=bridge-LAN comment=LAN interface=ether4 add bridge=bridge-LAN comment=LAN interface=ether5 /interface vlan add interface=bridge-LAN name=vlan10-intranet vlan-id=10 add interface=bridge-LAN name=vlan20-guest vlan-id=20 add interface=bridge-LAN name=vlan254-mgmt vlan-id=254 /ip address add address=10.0.10.1/24 interface=vlan10-intranet network=10.0.10.0 add address=10.0.254.1/24 interface=vlan254-mgmt network=10.0.254.0 add address=10.0.20.1/24 interface=vlan20-guest network=10.0.20.0 /ip pool add name=DHCP-INTRANET ranges=10.0.10.100-10.0.10.150 add name=DHCP-MGMT ranges=10.0.254.100-10.0.254.150 add name=DHCP-GUEST ranges=10.0.20.100-10.0.20.150 /ip dhcp-server network add address=10.0.10.0/24 dns-server=10.0.10.1 domain=local gateway=10.0.10.1 tp-server=195.113.144.201 add address=10.0.20.0/24 dns-server=8.8.8.8 gateway=10.0.20.1 add address=10.0.254.0/24 dns-server=10.0.254.1 domain=local gateway=10.0.254.1 /ip dhcp-server add address-pool=DHCP-GUEST disabled=no interface=vlan20-guest name=DHCP-GUEST add address-pool=DHCP-INTRANET disabled=no interface=vlan10-intranet name=DHCP-INTRANET add address-pool=DHCP-MGMT disabled=no interface=vlan254-mgmt name=DHCP-MGMT /ip firewall address-list add address=10.0.10.0/24 list=LAN add address=10.0.20.0/24 list=LAN add address=10.0.254.0/24 list=LAN

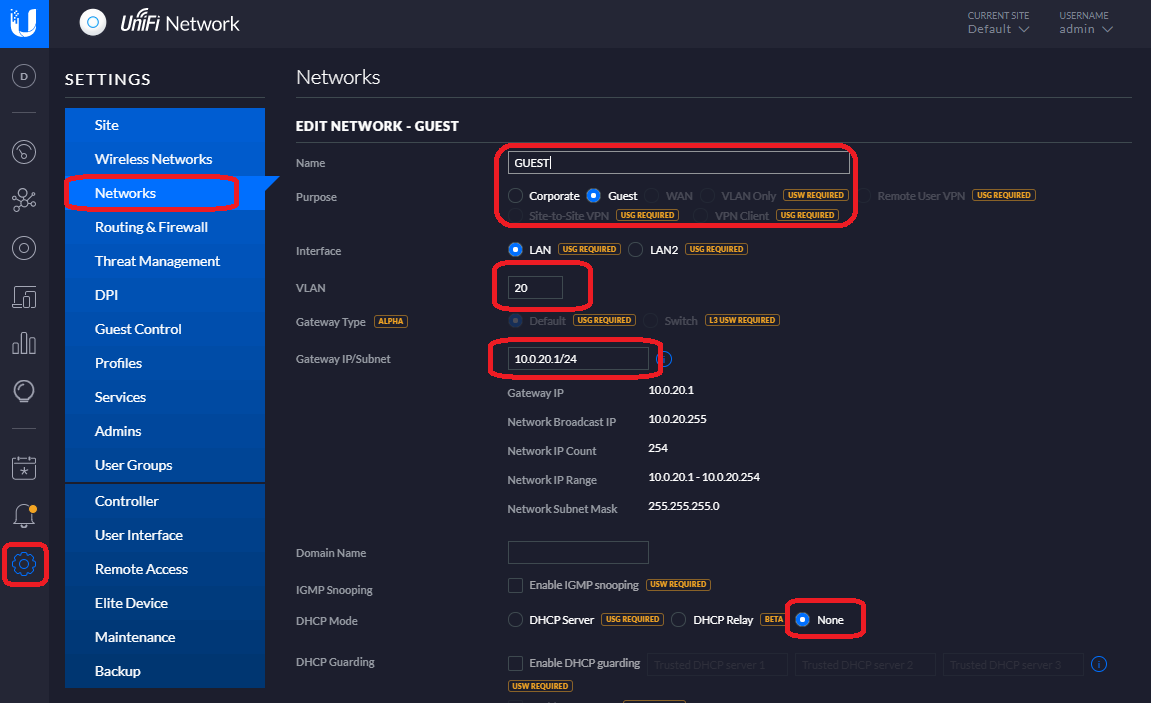

Konfigurace UniFi controlléru - networks, wireless

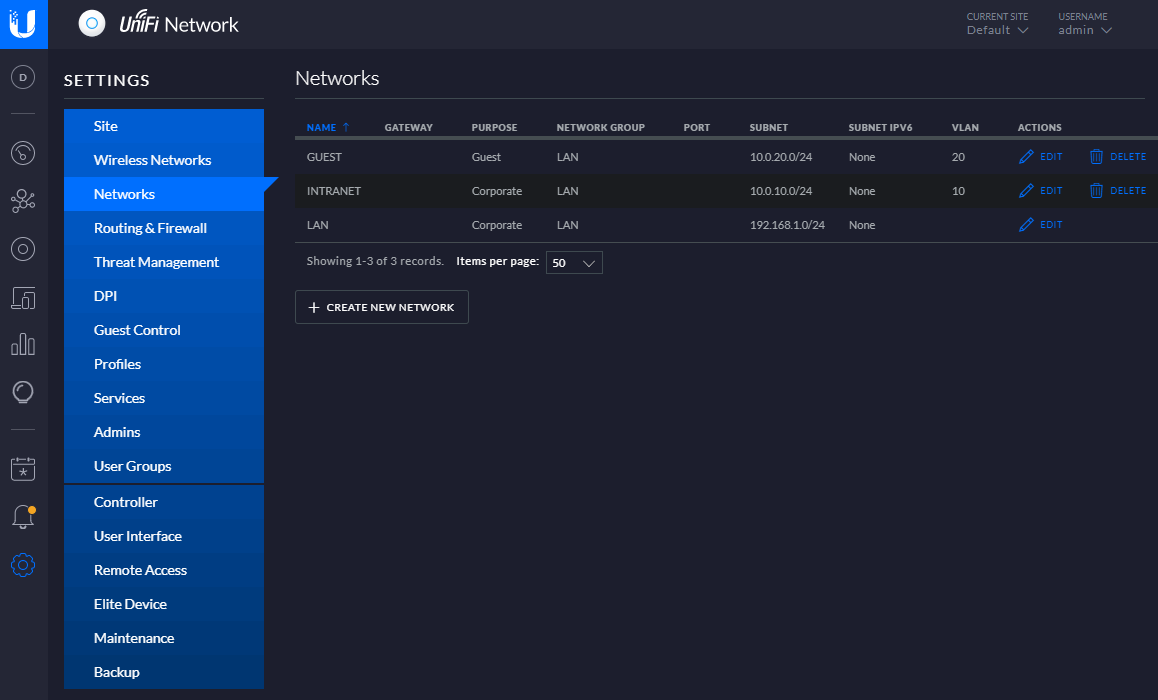

A přesouváme se na UniFi controller. Nejdříve si připravím Networks. Zde definuji název sítě podle účelu a jeho VLAN ID, do které bude provoz tagován. Vypnu DHCP, protože to mám již na Mikrotiku.

Takto vyrobím všechny potřebné subnety.

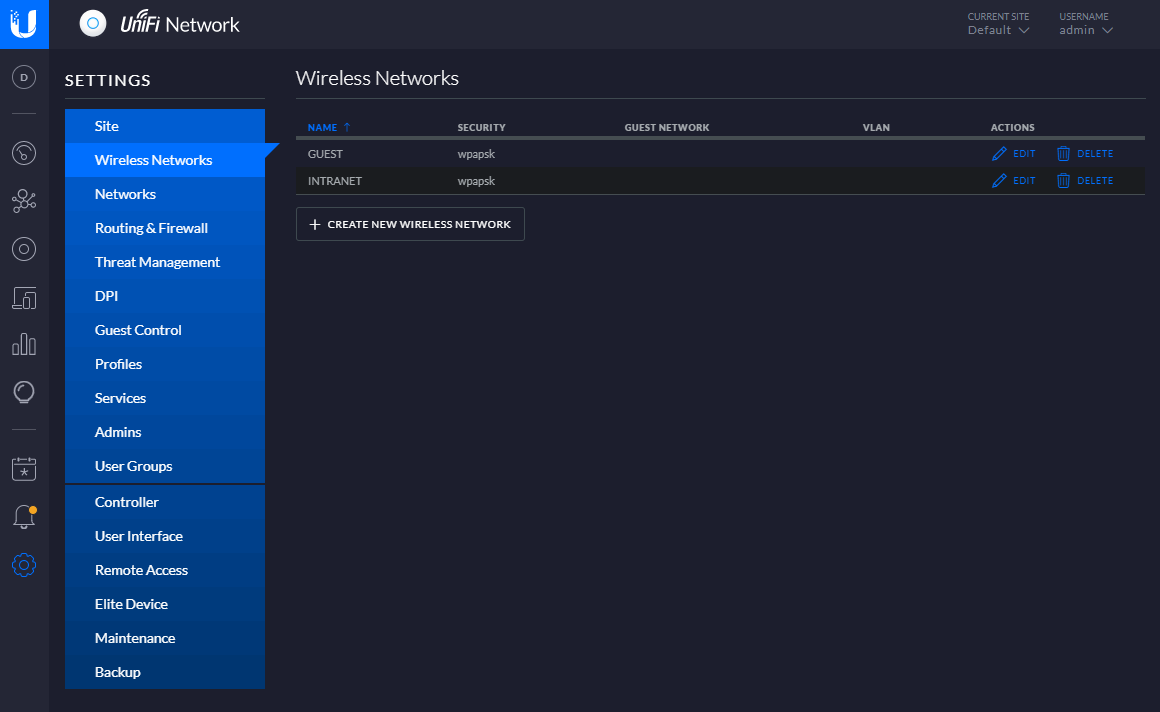

Pak si připravím jednotlivé SSID - název, typ zabezpečení a klíč. V SSID pak přiřadím připravený subnet, ve kterém jsem si definoval správnou VLAN. Zde třeba Network: Intranet.

Takto vypadá vytvoření dvou Wi-Fi sítí.

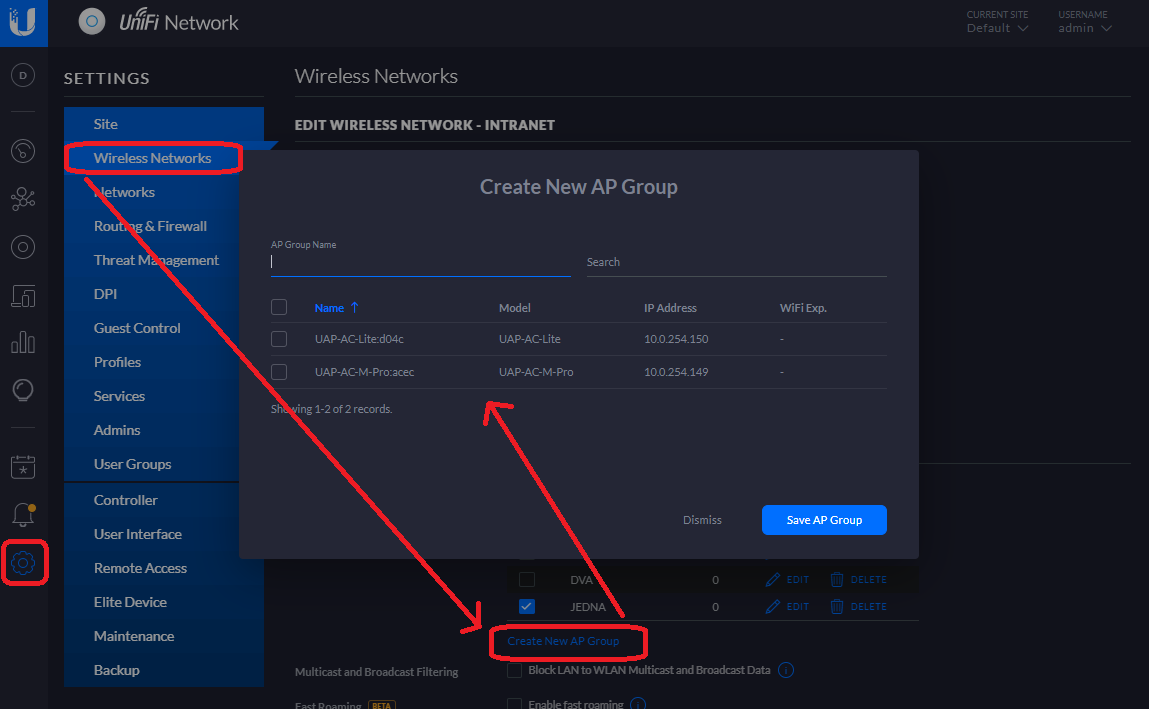

Pokud budu mít více AP a budu je chtít rozdělit do skupin a každé skupině přidělit jiná SSID, tak to lze udělat pouze zde. V příkladu edituji SSID "INTRANET", to povolím jen na AP GROUP "Jedna" a do této skupiny přiřadím vybrané AP.

Konfigurace na switchi - VLAN, trunk a access

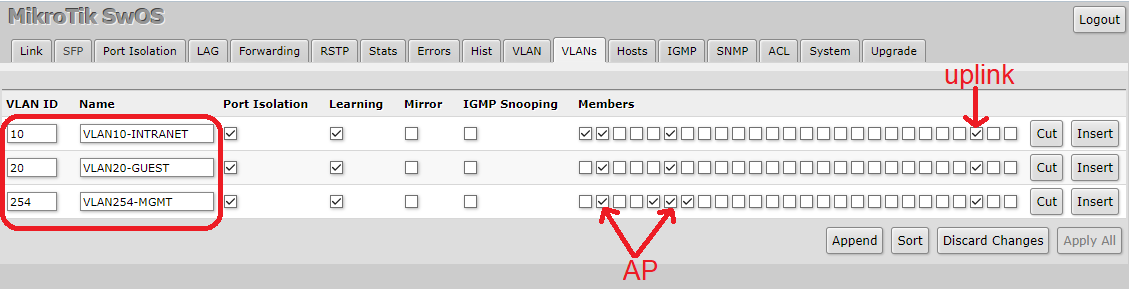

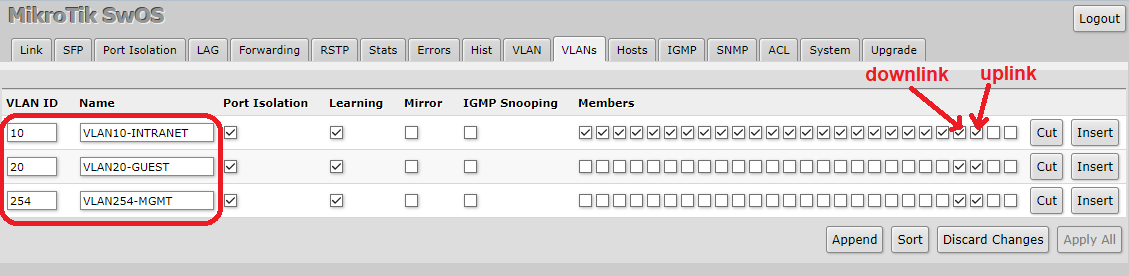

Na Mikrotik switchi pak musím nastavit porty tak, aby se dostaly správné VLANy tam kam mají. Začnu na záložce VLANs. Zde je potřeba nadefinovat všechny VLANy, které má switch umět zpracovat. V příkladu je na prvním obrázku switch na kterém jsou připojená AP. Port 24 je jako trunk, takže na něj pustím všechny porty, které chci, aby switchem mohly projít. Port 1 je access, pustím na něj jen VLAN10 pro připojení firemního PC. Porty 2 a 6 mám pro AP, které bude na trunk portu, protože samo provoz už taguje. Povolím na něj opět všechny potřebné VLAN. Port 5 mám pro admin PC do management sítě a pustím na něj tedy jen VLAN254.

Na dalším obrázku je distribuční switch, nadřazený. Zde mám porty 23 (downlink) a 24 (uplink) jako trunk, zbytek portů je ve VLAN 10 jako access pro firemní PC.

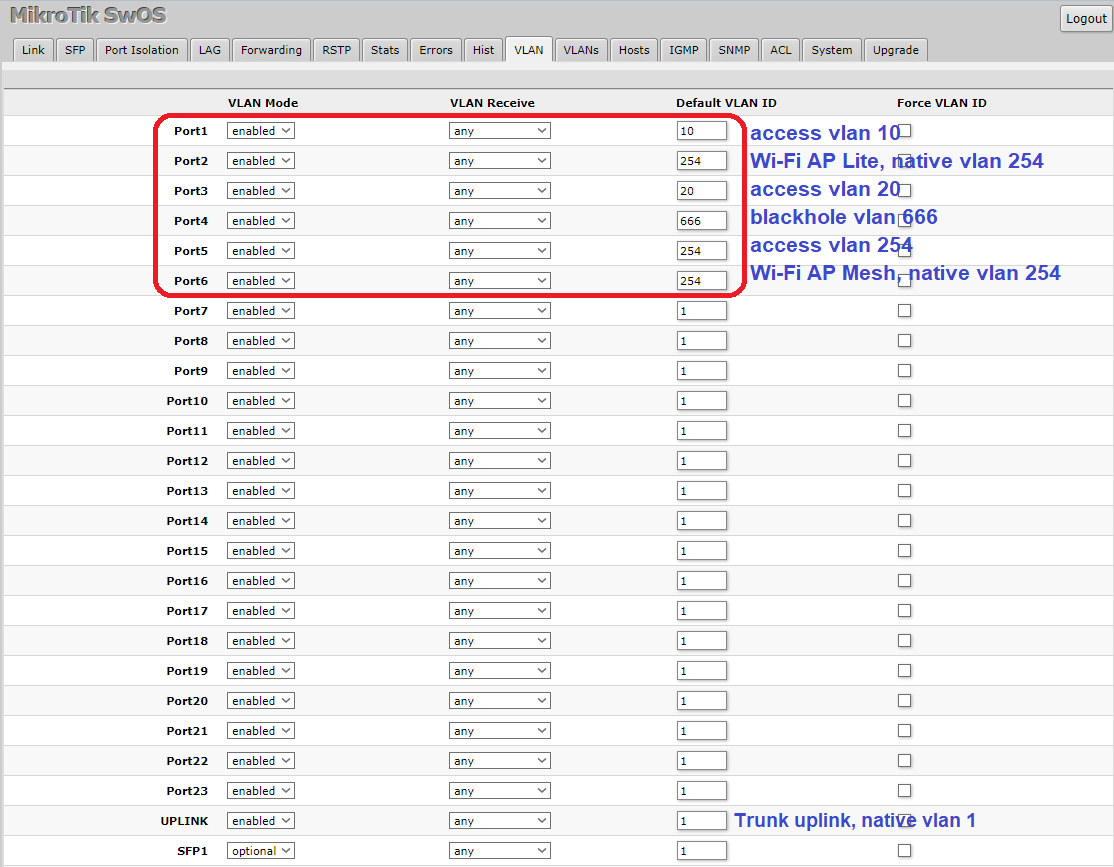

A takto vypadá konfigurace na switchi s AP z druhé strany. Pod záložkou VLAN se nastavuje, do jakých VLAN ID se má provoz tagovat, aby mohl dál správně putovat sítí. Na příkladu je port1 tagován do VLAN10 jako provoz z firemního PC. Porty 2 a 6 jsou trunk, ale pokud sem nepřijde již otagovaný provoz, bude otagován do námi nastavené default VLAN, jinak se jí říká nativní VLAN. Zde použijeme VLAN 254 pro management. Port 5 tagujeme do VLAN 254, ale tento port je access (protože z druhé strany na něj odtagováváme jen VLAN 254).

Výsledkem celého LABu jsou 2 SSID na jednom AP. Tedy AP vysílá dvě sítě s názvy INTRANET a GUEST. Pokud se připojím na INTRANET a zadám správně heslo1, připojím se do sítě 10.0.10.0/24. Pokud se připojím na GUEST a zadám správně heslo2, připojím se do sítě 10.0.20.0/24. Pak je už na pravidlech na routeru nebo firewallu, kam jednotlivé subnety "uvidí". Myšlenkou je, že INTRANET se dostane na firemní server a další firemní zdroje. Naopak GUEST nebude mít přístup do firemní sítě a bude moct pouze do internetu.

A takto vypadá LAB v reálu

>> Líbil se Vám článek? Ohodnoťte mě <<