Mikrotik - konfigurační tipy, díl 1.

Výhodami Mikrotiku jsou jeho široké možnosti nastavení, množství funkcí a jednotný operační systém napříč celým portfoliem (myšleno RouterBoard a RouterOS). Jeho přednosti mohou být zároveň i jeho slabinou. Hlavně pro nezkušené uživatele, kteří často tápou ve všech těch možnostech a terminologii. Ve své praxi se setkávám nastaveními, které nejsou zcela správná nebo nefungují tak, jak si zákazníci myslí a také existují zajímavá nastavení, o kterých ani nevědí. Na pár z nich se dnes podíváme.

Co nás čeká:

- Safe Mode, jak se "neuříznout"

- export konfigurace do textové podoby

- vysvětlení Allow Remote Request v DNS

- rychlosti a výkon Mikrotiku

- IP adresy na bridge nebo porty?

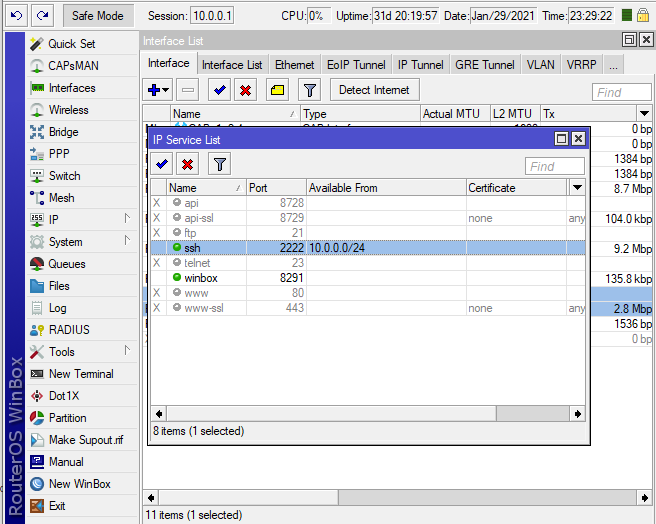

- služby - SSH, Telnet, Winbox

- Address List

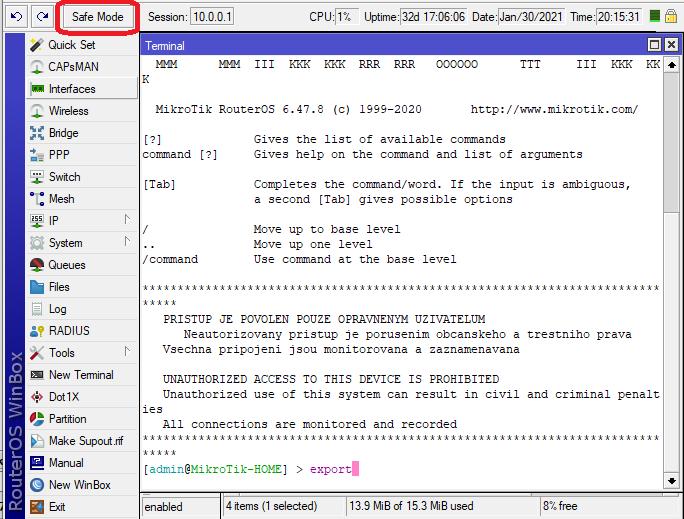

Safe Mode

Safe Mode je velmi efektivní pomůcka. Především pokud konfigurujete Mikrotik vzdáleně na jiné lokalitě a hrozí, že byste se mohli tzv uříznout. Když kliknete na tlačítko Safe Mode, tak od toho okamžiku si Mikrotik pamatuje všechny změny, které jste udělali. Pokud dojde k rozpadu navázané session mezi Mikrotikem a Winboxem, tak Mikrotik vrátí všechny provedené změny do chvíle před stisknutím tohoto tlačítka. Session se může rozpadnout vypnutím portu, chybou v routingu, oprávnění, pravidlem na FW a pod.

Po dokončení konfigurace nezapomeňte tlačítko Safe Mode opět odkliknout, jinak by se Vám všechny změny po odpojení nebo vypnutí Winboxu také vrátili zpět.

Export konfigurace

Mikrotik se standardně zálohuje volbou Files - Backup, kdy vytvoří zálohu pro člověka v nečitelné podobě. Pokud si chcete konfiguraci prohlédnout v textové podobě, použijte jeden z následujících příkazů v terminálu. Tedy klikněte v levém menu Winboxu na tlačítko New Terminal.

Pro výpis konfigurace na obrazovku/terminal:

> export

Pro uložení exportu do textového souboru:

> export file=config.txt

Pozor, v konfiguraci jsou v nešifrované podobě hesla na na Wi-Fi (WPA, WPA2), VPN profily nebo třeba SMTP.

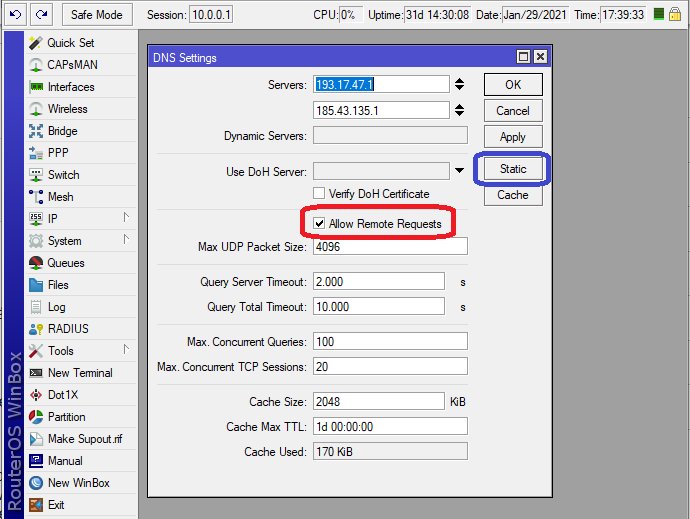

DNS - Allow Remote Request

Ve většině případů uživatelé nepoužívají svůj Mikrotik jako DNS server. Buď používají DNS servery přidělené od svého poskytovatele, nebo si ručně nastavují DNS google na 8.8.8.8, 8.8.4.4 nebo ne ještě zcela známé 1.1.1.1. Když bych měl doporučit nějaké volné DNS servery, zvolil bych CZ.NIC. Více o DNS a jejich DNS servery naleznete na www.nic.cz/odvr![]() .

.

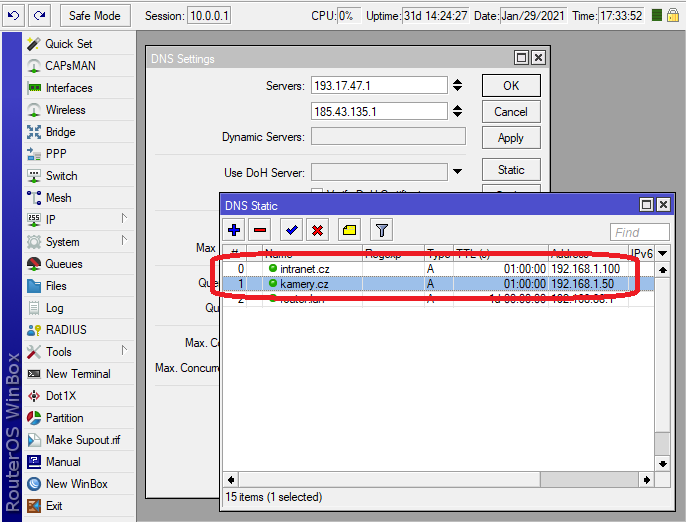

Někdy je ale potřeba nastavit DNS u sebe na Mikrotiku, ať už kvůli kontrole provozu a blokování obsahu (o přesměrování DNS dotazů napíšu někdy příště) nebo kvůli statickým záznamům. V síti pak můžete mít třeba kamerový server na adrese 192.168.1.50 a server s webovými stránkami pro interní uživatele na 192.168.1.100. A pokud nechcete, aby si lidi museli pamatovat tyhle IP adresy, tak jim na Mikrotiku nastavíte (pokud jako svůj DNS server používají Mikrotik, což jim můžete vnutit přes DHCP server) statické DNS záznamy. Uživatelé pak mohou používat rovnou DNS názvy, například intranet.cz a kamery.cz

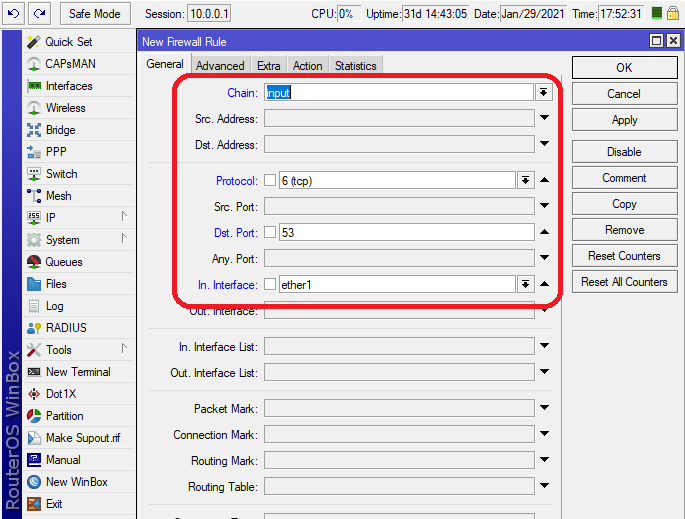

Aby Mikrotik odpovídal na DNS dotazy, musí mít zapnutou volbu Allow Remote Request. To ale znamená, že odpovídá i na DNS dotazy z internetu. Pokud máte veřejnou IP adresu, můžete být zneužiti k útokům. Pokud Mikrotik jako DNS server nepoužíváte, tuhle volbu rozhodně vypněte. Pokud DNS server používáte, volbu zapněte a Mikrotik zabezpečte na firewallu proti dotazům z internetu.

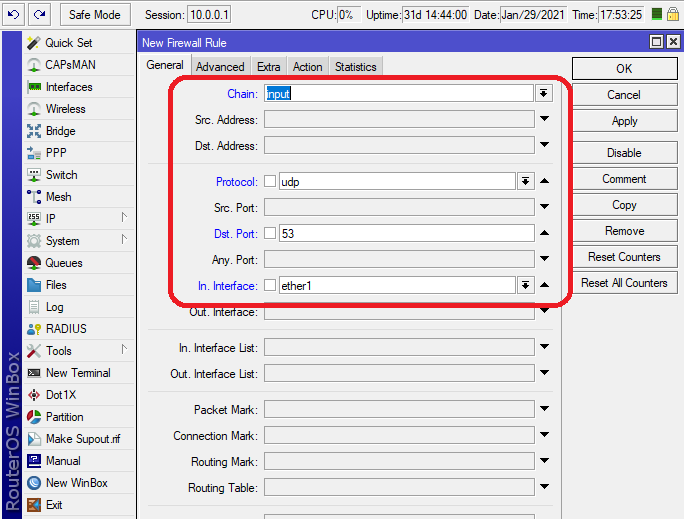

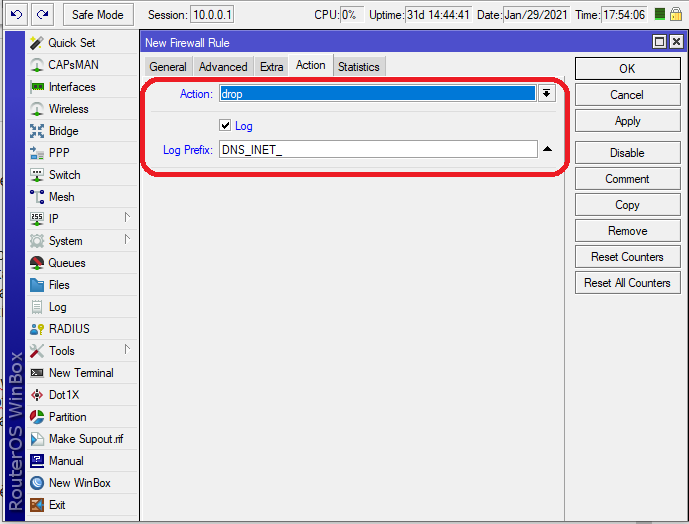

Protože DNS dotazy chodí na portu 53 TCP i UDP, jsou zapotřebí dvě firewallová pravidla dropující provoz, který přichází na portu od ISP, tedy na port připojený do internetu (v příkladu port ether1). Navíc jsem přidal ještě zapnutí logování s prefixem, můžete pak v logu sledovat, zda DNS z internetu někdo zkouší použít.

/ip firewall filter

add action=drop chain=input dst-port=53 in-interface=ether1 log=yes log-prefix=DNS_INET_ protocol=udp

add action=drop chain=input dst-port=53 in-interface=ether1 log=yes log-prefix=DNS_INET_ protocol=tcp

Správně zabezpečený Mikrotik si ověřte například zde openresolver.com![]() . Zadejte sem svou veřejnou IP adresu a nechte se oskenovat.

. Zadejte sem svou veřejnou IP adresu a nechte se oskenovat.

Reálné rychlosti Mikrotik routerů

Občas dostávám dotazy, kdy mají zákazníci od poskytovatele rychlost třeba 500 Mbit, ale když zkusí test rychlosti (doporučuji speedtest.cesnet.cz![]() nebo www.speedtest.net

nebo www.speedtest.net![]() ), ukazuje jim to třeba jen 120 Mbit.

), ukazuje jim to třeba jen 120 Mbit.

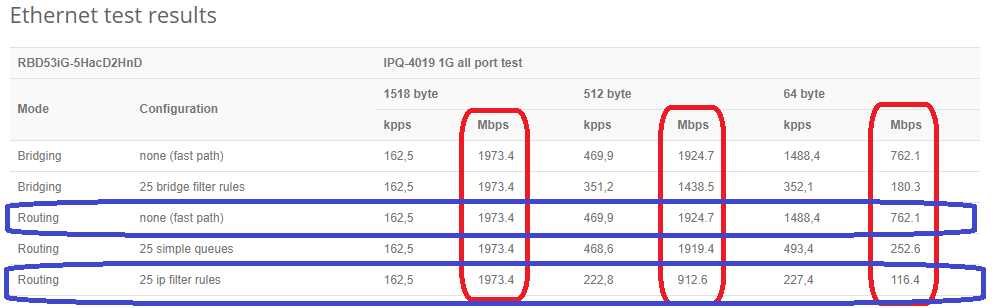

Je potřeba si uvědomit, že propustnost jakéhokoliv zařízení je dána složitostí průchodu packetu skrze zařízení a na velikosti packetu samotného. Pokud totiž budete přistupovat do sítě skrze VPN, packety se šifrují a to stojí nemalý výkon routeru. Pokud máte velké množství pravidel na FW, tak router musí projít všechna pravidla, zda některé pasuje na každý průchozí packet. A pokud jsou pravidla poskládána nevhodně, je možné, že většina packetů musí projít celým seznamem pravidel až na konec, než ho chytne pravidlo ke konci.

Dalším důvodem bývá velké množství malinkých packetů. Router je zaměstnán obrovským počtem malinkých dat. Přenosová rychlost pak vypadá zdánlivě malá. Je to jako plnit kamion obálkami nebo velkými krabicemi, když oboje bude vážit cca stejně. Na počet uložíte za jednu směnu stejný počet, ale kolik kamionů dokážete naplnit obálkami a kolik krabicemi o velikosti třaba 50x50x50 cm?

Informace o propustnosti si krásně můžete dohledat přímo na stránkách výrobce, například pro model Mikrotik hAP ac³ zde![]() .

.

Fasttrack

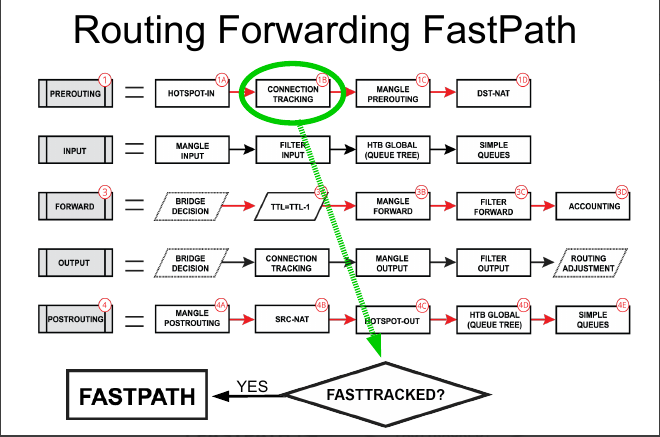

Fasttrack je funkce ve firewallu pro rychlejší obsloužení již navázaných a souvisejících připojení.

Implementace firewalových pravidel na routeru zpomaluje rychlost připojení a to z důvodů mnohonásobných procesů, kterými musí každý packet (IP adresa) projít. Pokud nastavíte jakékoliv pravidlo, router musí vždy porovnat každý průchozí packet, zda danému pravidlu odpovídá nebo ne. S každým dalším pravidlem se zvyšuje zátěž routeru.

Protože FW pravidla se zpracovávají od shora dolů, musí být Fasttrack pravidlo někde na začátku. Tím zajistíme, že všechna navázaná spojení se nebudou procházet dalšími pravidly a zrychlí se tak rychlost připojení. Za Fasttrack pravidlem ještě musí být Accept pravidlo pro ostatní navázanou a související komunikaci, kdyby ji náhodou Fasttrackové pravidlo nechytlo.

/ip firewall filter add chain=forward action=fasttrack-connection connection-state=established,related

/ip firewall filter add chain=forward action=accept connection-state=established,related

Navázaná a související spojení chycená Fasttrack pravidlem firewall rovnou pouští dál a nezkouší je porovnávat s dalšími pravidly v řadě. Firewall tak kontroluje pouze nová spojení, čímž se zvyšuje propustnost a snižuje zátěž routeru.

Ale pozor, se zapnutým FW pravidlem Fasttrack Vám packet neprojde přes Queues, tedy nelze například omezovat rychlost na portech.

Obrázek a více informací na help.mikrotik.com![]()

Bridge a IP adresa

Pokud použijete Bridge a do něj dáte fyzické porty, tak IP adresu vždy nastavte na bridge samotný. Například máte Bridge-LAN a v něm porty ether2 až ether5. Mikrotik Vás sice nechá nastavit IP adresu na fyzický port ether2 a vše se bude jevit funkčně, ale může se stát, že bude nekorektně fungovat DHCP, NATy a podobně. Proto IP vždy dávejte na bridge port.

Služby

Ať už je ve výchozím nastavení Mikrotiku cokoliv, rozhodně si pod IP - Services nastavte, které služby chcete vypnout, případně je můžete posadit na jiný port a nastavit z jakých IP adres povolíte přístup. Určitě doporučuji vypnout telnet a pokud máte veřejnou IP adresu, nastavil bych alespoň jiné porty pro každou povolenou službu.

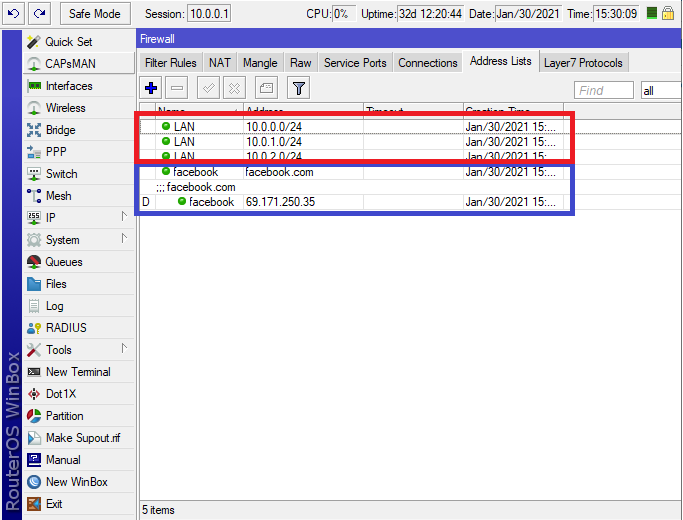

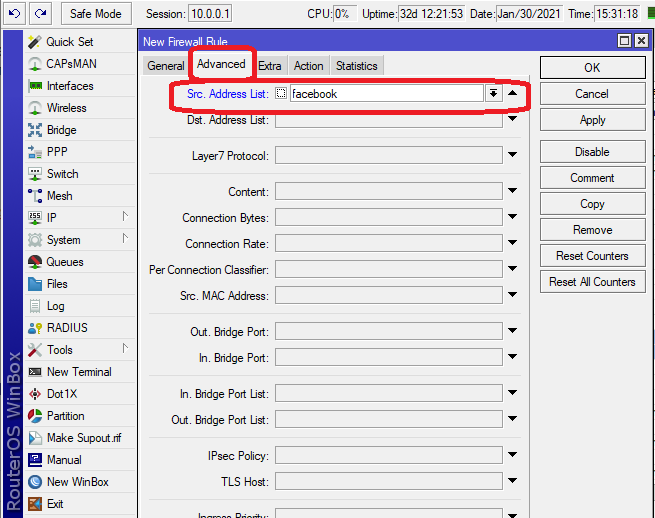

Address List

Pod IP - Firewall - Address List je možné vytvářet skupiny IP adres, která pak lze použít ve FW pravidlech. Na příkladu máme skupinu LAN, která obsahuje celkem 3 subnety. Nemusím pak nastavovat 3 pravidla pro LAN sítě, ale vytvořím pouze jedno s odkazem na tento Address List.

Address Listy lze zadávat i přes DNS názvy. Na příkladu je vytvořený list Facebook jako hostname facebook.com, Mikrotik pak dynamicky přeloží hostname na IP adresu. Ve FW pravidle pak opět použijeme pouze název Address Listu.

Výhodou zadání hostname místo IP adresy oceníte hlavně u zařízení, kde se dynamicky mění IP adresa.

>> Líbil se Vám článek? Ohodnoťte mě <<